Slovník SSL pojmů

CA

CA je zkratka pro Certifikační autoritu.

CAA

Každá certifikační autorita (CA) je povinna před vystavením SSL certifikátu zkontrolovat v DNS domény přítomnost CAA záznamů, v případě multidoménových (SAN) certifikátů tak činí pro každou doménu uvedené v žádosti o certifikát.

Účelem CAA záznamů je omezovat možnost vystavení SSL certifikátů a umožnit ho pouze konkrétním certifikačním autoritám (CA).

Pokud pro doménu v DNS není nastaven žádný CAA záznam, má se za to, že kterákoliv CA může vystavit SSL certifikát. Pokud vaše organizace nevyžaduje přítomnost CAA záznamů v DNS domény, není nezbytné, abyste CAA záznamy vytvářeli - pro vystavení SSL certifikátů nejsou potřeba.

Pokud CAA záznam pro některou z domén existuje, kontroluje CA, zda jí nalezené CAA záznamy dovolují SSL certifikát vystavit. Pokud v žádném z CAA záznamu daná CA uvedena není, certifikát nevystaví, dokud buď nepřidáte další CAA záznam povolující dané CA vystavit SSL certifikát nebo dokud všechny přítomné CAA záznamy neodstraníte.

CER

Se souborovou příponou .cer se v souvislosti s certifikáty můžete setkat nejčastěji. Jedná se zpravidla o certifikát ve formátu PEM. Mezi souborovvými příponami .crt, .cer a .pem většinou není vůbec žádný rozdíl, jedná se pouze o různé přípony pro stejný formát - PEM.

CNAME

CNAME je typ DNS záznamu, který defacto překládá jednu doménu na jinou doménu (funguje podobně jako odkaz), přičemž dojde k nasměrování na IP adresu cílové domény.

CNAME záznam se mj. často používá i při ověření domény (DV) jako jedna z metod prokázání kontroly nad doménou před vystavením SSL certifikátu.

CRL

CRL (Certificate Revocation List) je seznam zneplatněných certifikátů, které zveřejňuje vydávající certifikační autorita.

Certifikáty jsou zpravidla zneplatňeny na základě žádosti jejich držitele nebo jiných subjektů. Nejčastěji se o zneplatnění certifikátu žádá z důvodu kompromitace (prozrazení či úniku) soukromého klíče (private key).

Kvůli příliš velkému množství dat v CRL seznamech, a tudíž velkému množství dat nutných pro stažení kompletních CRL seznamů tuto funkcionalitu nahrazuje protokol OCSP a v mnoha certifikátech se již CRL nevyužívá.

CRT

Se souborovou příponou .crt se v souvislosti s certifikáty můžete setkat nejčastěji. Jedná se nejčastěji o certifikát ve formátu PEM. Mezi souborovvými příponami .crt, .cer a .pem zpravidla není žádný rozdíl, jedná se pouze o různé přípony pro stejný formát - PEM.

CSR

CSR (Certificate Signing Request) je veřejný klíč, který slouží certifikační autoritě (CA) k jeho podepsání a vystavení SSL certifikátu.

CSR generuje správce serveru, na kterém je hostována doména, pro kterou má být SSL certifikát vystaven, a to v páru s privátním klíčem.

CSR žádost kromě veřejného klíče (zpravidla RSA nebo ECC) obsahuje i další údaje, některé povinné - například CN (Common Name), název organizace, adresu sídla apod. CSR může obsahovat i některá další rozšíření (například doplňkové SAN domény pro multidoménové SSL certifikáty).

CSR žádost nesmí obsahovat některá zakázaná rozšíření.

Certificate chain

Certificate chain je anglický výraz pro řetěz důvěry - tedy celou sadu několika certifikátů.

Konečný certifikát je důvěryhodný, pokud je podepsán důvěryhodnou certifikační autoritou, tedy za předpokladu, že je správně sestaven kompletní řetěz certifikátů od koncového certifikátu přes všechny intermediate certifikáty až po kořenový (Root CA) certifikát.

Příklad certificate chain (celého řetězu důvěry):

Subject: www.ssls.cz

Issuer: AlpiroSSL RSA OV CA

Subject: AlpiroSSL RSA OV CA

Issuer: USERTrust RSA Certification Authority

Subject: USERTrust RSA Certification Authority

Issuer: USERTrust RSA Certification Authority

Všimněte si, že v příkladu výše jednotlivé certifikáty mezi sebou spojuje jedno společné - jejich název (Subject) a vystavující certifikační autorita (Issuer). Poslední certifikát má stejný název i vystavitele, protože se jedná o kořenový certifikát (Self-signed Root CA).

Server by měl klientovi poslat celou Certificate chain v pořadí od listu přes intermediate certifikáty až ke kořenovému certifikátu (Root CA). Kořenový certifikát většinou není nezbytné klientům posílat, ale jedná-li se o Cross-signed intermediate root CA certifikát, můžete tím zajistit důvěryhodnost certifikátu i napříč staršími zařízeními.

Potřebujete-li celou Certificate chain v jednom souboru, není nic jednoduššího než otevřít všechny požadované soubory v certifikátu PEM pomocí libovolného textového editoru (třeba Poznámkový blok, nano apod.) a jednotlivé certifikáty metodou Kopírovat&Vložit umístit do jednoho souboru jeden pod druhý.

Certifikační Autorita

Certifikační Autorita (CA) je zpravidla nezávislý subjekt či organizace, která vydává digitální certifikáty.

Certifikáty vydává podepsáním veřejného klíče žadatele pomocí svého klíče, který je považován za důvěryhodný.

Mezi důvěryhodné certifikační autority patří například AlpiroSSL, GeoTrust, Thawte, RapidSSL či Sectigo.

Common Name

Common Name (CN) je název subjektu, pro který je certifikát vystaven. Nejčastěji se jedná o název domény ve formátu FQDN (např. www.alpiro.cz). U wildcard ceritifikátů je CN ve tvaru *.alpiro.cz.

V případě ID certifikátů pro digitální podpis e-mailů jako CN může být uvedena e-mailová adresa, celé jméno osoby nebo název organizace.

Cross-sign

V kryptografii cross-signed certifikát je takový certifikát, který má podle stadardu X.509 dva či více setů intermediate certifikátů (řetězů důvěry).

Cross-signed certifikát se tak na jednom počítači může chovat jako kořenový (root) CA certifikát a ten samý na jiném počítači jako intermediate CA certifikát.

Cross-signing certifikátů je běžnou praxí certifikačních autorit k zajištění maximální kompatibility napříč operačními systémy a webovými prohlížeči. Certifikační autority mohou používat Cross-signing pomocí více vlastních kořenových certifikátů (Root CA) nebo mohou mezi sebou vzájemně metodou Cross-signing podepisovat svoje certifikáty i různé certifikační autority.

DER

DER je formát certifikátu podle standardu x509 ve své binární podobě.

Soubor certifikátu ve formátu DER má nejčastěji souborovou příponu .cer, .crt či .der.

Jeden soubor ve formátu DER může obsahovat jeden konečný certifikát, volitelně i intermediate certifikát či více intermediate certifikátů, kořenový (root) certifikát, popř. i privátní klíč.

DNS

DNS (Domain Name System) je služba, která mj. překládá internetové domény na IP adresy - pomocí tzv. "A" záznamů na IPv4 a pomocí "AAAA" záznamů na IPv6.

DNS však u domény může obsluhovat více typů záznamů, například TXT, CNAME či CAA. Právě s těmito třemi typy záznamů se nejčastěji setkáváme u SSL certifikátů při ověření kontroly nad doménou (DV).

DUNS

DUNS číslo (D&B D-U-N-S Number) je jednoznačný unikátní identifikátor subjektu v databázi Dun&Bradstreet a je složeno z 9 číslic bez mezer.

Pozor

Nezaměňujte pojmy DUNS a DNS. Tyto dva pojmy spolu prakticky nijak nesouvisejí.

DUNS číslo využívají firmy a organizace po celém světě k identifikaci (podobně jako IČ).

Přidělení DUNS čísla je v České republice a na Slovensku bezplatné. Pokud ještě DUNS číslo nemáte, můžete o jeho přidělení požádat na dnb.com

U SSL certifikátů DUNS číslo využijete v případě žádosti o SSL certifikát s ověřením organizace (OV) nebo s rozšířeným ověřením (EV). Držitelé platného DUNS čísla, pod nímž je vedeno i telefonní číslo, mohou získat SSL certifikát s OV či EV výrazně rychleji.

DV

DV (Domain Validation), tj. ověření domény, je metoda ověření vlastníka domény, pro kterou je podána žádost o SSL certifikát.

Certifikační autorita nejčastěji automatizovaným procesem ověří oprávnění, zda má žadatel oprávnění o SSL certifikát pro konkrétní doménu žádat. Ověření tohoto oprávnění se provádí tím, že žadatel certifikační autoritě prokáže, že má nad doménou kontrolu.

Ověření domény je otázkou několika minut. SSL certifikáty s DV však neobsahují informace o vlastníkovi. Tyto certifikáty zaručují, že žadatel o SSL certifikát je vlastníkem nebo oprávněnou osobou a zajišťují šifrování komunikace. Už ale neobsahují žádné další informace o majiteli či držiteli certifikátu (například název organizace či firmy). Získat ho proto může defacto kdokoliv, kdo prokáže kontrolu nad danou doménou.

Digitální certifikát

Digitální certifikát (podle účetlu například SSL certifikát, ID certifikát, Document Signing certifikát či Code Signing certifikát) je digitálně podepsaný veřejný šifrovací klíč ve formátu X.509, který vydává certifikační autorita (CA).

Digitální certifikáty slouží mj. k ověření identity protistrany při navázání zabezpečené komunikace (např. HTTPS), k šifrování dat či zajištění jejich integrity (že nebyly pozměněny).

Na základě principu řetězce důvěry může operační systém, webový prohlížeč či jiná aplikace důvěřovat neznámým digitální certifikátům, které jsou podepsané důvěryhodnou certifikační autoritou.

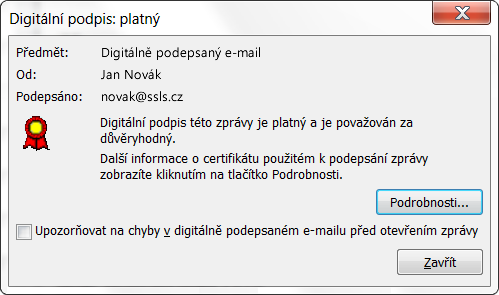

Digitální podpis

Digitální podpis zaručuje identitu, nezpochybnitelnost a integritu informací.

Digitálně můžete podepsat mj. například e-mail nebo PDF, Word či jiný dokument (smlouvy, faktury atd). V obou případech je garantováno, že informace pocházejí od uvedeného odesílatele a že obsah ani přílohy nebyly na cestě mezi odesílatelem a příjemcem pozměněny třetí osobou.

Díky těmto vlastnostem dnes digitální podpis v mnoha firmách zcela nahrazuje vlastnoruční podpis. Kromě úspory papíru a prostor pro jeho archivaci totiž šetří čas.

Nepleťte si digitální podpis a elektronický podpis. Zatímco pro digitální podpis potřebujete tzv. ID certifikát, elektronický podpis je zpravidla pouze vizuální grafický obrázek ručního podpisu, který nezaručuje integritu informací ani zda je podpis pravý.

Doména

Doména (internetová doména), někdy jako "FQDN" (Fully Qualified Domain Name), v oblasti SSL také jako "CN" (Common Name) či "SAN", je název hostitele, který se skládá z jednotlivých úrovní oddělených tečkami a označených římskými čísly z prava, např. www.alpiro.cz je doména, která se skládá ze tří částí (úrovní), kde "cz" je doména I. úrovně, "alpiro" doména II. úrovně a "www" doménou III. úrovně.

Úrovní může být více. Nejznámější domény I. úrovně jsou mj. cz, com nebo eu.

Tzv. subdoména je sama o sobě také doména. Dokonce i www.ssls.cz a ssls.cz jsou technicky vzato dvě zcela různé domény, byť je ta první subdoménou té druhé a přes webový prohlížeč mohou obě zobrazit stejný obsah.

Nejčastěji dochází k nedorozumění u pojmu doména, protože se obecně mezi laickou veřejností bere zato, že doménou je společný název pro doménu II. a I. úrovně (například alpiro.cz) a všechno před tím oddělené tečkami jsou subdomény. To je ovšem z technického hlediska omyl.

Pojem doména je totiž v tomto smyslu často pouze marketingové označení registrátorů a poskytovatelů hostingových služeb. Platnou doménou může být například moje.libovolna.domena.ssls.cz.

ECC

ECC (Elliptic Curve Cryptography) je kryptografický algoritmus založený na šifrování eliptickou křivkou.

ECC má oproti standardnímu RSA hned několik výhod. Za prvé, typický ECC s výrazně kratším (256-bit) klíčem je zhruba 10 000 krát silnější než běžný RSA klíč (o délce 2048-bit). Díky kratší minimální délce má ECC nižší nároky na konektivitu (rychlejší načítání stránek) a rovněž méně výpočetní kapacity (procesoru i paměti) serveru než běžný RSA klíč.

EKU

EKU je ekvivalent pro pojem Extended Key Usage.

EV

EV (Extended Validation), nebo také "rozšířené ověření" je proces nejdůkladnějšího rigorózního ověření žadatele o certifikát. Kromě DV a OV ověření je provedeno navíc ověření, zda má žádatel právní nárok na využívání internetové domény, je provedeno telefonické ověření na telefonním čísle zjištěném v nezávislém a důvěryhodném telefonním seznamu a kromě legální existence žadatele i fyzická existence (je činná).

Nespornou výhodou SSL certifikátů s EV je zobrazení zeleného adresního řádku v některých prohlížečích společně s názvem organizace u domény. SSL certifikát s EV tak zajišťuje nejvyšší úroveň důvěryhodnosti. Bez EV certifikátu se neobejde žádná organizace, pro kterou je identita a zabezpečení klíčové - například finanční instituce či e-shopy.

Extended Key Usage

Extended Key Usage (EKU) v digitálním certifikátu definuje účel, pro který je daný certifikát určen.

Účel certifikátu je do certifikátu zapsán formou pevně specifikovaného OID (Object Identifier). Mezi nejčastější OID patří mj.:

- Server Authentication, OID: id-kp-serverAuth (pro serverové SSL/TLS certifikáty)

- Client Authentication, OID: id-kp-clientAuth (nejčastěji pro klientské ID certifikáty)

- Code Signing, OID: id-kp-codeSigning (certifikáty pro podpis kódu)

- E-mail Protection, OID: id-kp-emailProtection (certifikáty pro digitální podpis a šifrování e-mailů)

Jeden certifikát může mít v EKU definováno více OID, například osobní ID certifikát může sloužit jak k digitálnímu podpisu e-mailů, tak i ke klientské autentizaci.

Příklad SSL/TLS certifikátu s OID pro Server Authentication a Client Authentication:

FQDN

Anglicky Fully Qualified Domain Name (FQDN) znamená plně kvalifikované doménové jméno, často nazývané pouze jako "doména" nebo "doménové jméno".

Příkladem FQDN jsou například: ssls.cz, www.ssls.cz, autodiscover.ssls.cz.

Za FQDN se nepovažuje doména ve wildcard formátu, například *.ssls.cz.

HTTP

HTTP (HyperText Transfer Protokol) je protokol pro výměnu informací ve formě dokumentů publikovaných počítačových v sítích, zpravidla internetu nebo místních sítích.

Pro spojení obvykle používá port 80 přes TCP.

V současnosti pomocí rozšíření MIME umožňuje přenášet kterýkoliv souborový formát a sdílet tak další multimédia. Zajímá Vás více o protokolu HTTP?

HTTPS

HTTPS (HyperText Transfer Protocol Secured), tj. zabezpečený HTTP protokol slouží k šifrovanému přenosu informací, zpravidla na portu 443 přes TCP.

Ke komunikaci se používá zabezpečení novější protokol TLS. Starší protokol SSL se již nepoužívá.

Chcete vědět více o HTTPS?

IP adresa

IP adresa je jednoznačný identifikátor zařízení připojeného k síti internet. Představte si ho například jako telefonní číslo v mobilní síti.

IP adresu tvoří kombinace čísel ve formátu IPv4 nebo IPv6 a představuje jednoznačný identifikátor serveru pro komunikaci přes protokol TCP/IP.

Protože čísla jsou pro člověka hůře zapamatovatelná, využívají se lépe zapamatovatelné internetové domény (příkladem domény je například ssls.cz nebo alpirossl.cz), které se pak pomocí DNS automaticky překládají na příslušnou IP adresu.

Pro zabezpečení komunikace je nutné mít pro každou doménu vyhrazenou vlastní IP adresu nebo můžete pomocí SNI technologie zabezpečit více domén s jedinou IP adresou.

Zabezpečení více domén na jedné sdílené IP adrese je také možné vyřešit pomocí tzv. SAN certifikátů, díky kterým můžete na jediné IP adrese zabezpečit prakticky neomezené množství domén.

V současnosti se používají dva typy IP adres - IPv4 a novější IPv6.

IPv4

IP verze 4 je ve formátu čtyř čísel v rozsahu 0 až 255 oddělených tečkami, například:

- 89.187.142.173 (veřejná IP adresa)

- 1.1.1.1 (veřejná IP adresa)

- 192.168.0.1 (interní IP adresa vyhrazená pro menší sítě)

IPv6

IP verze 6 má nahradit IPv4, kterých je vzhledem k jejich omezenému počtu a rostoucímu množství zařízení připojených k internetu nedostatek.

IPv6 je soubor šesti čtveřic hexadecimálních znaků (0 až 9 a znaky A až F) oddělených dvojtečkami. Vedoucí nuly se neuvádí a pokud je celá čtveřice tvořená nulami, nezapisuje se vůbec, například:

- 2a01:5f0:100d:65::1

Intermediate certifikát

Intermediate certifikát je certifikát vydávající certifikační autority (CA certifikát) zaručující důvěryhodnost serverového SSL certifikátu.

Intermediate certifikát nebo i více intermediate certifikátů zajišťují důvěryhodnost končeného certifikátu. Slouží jako prostředník mezi konečným certifikátem a kořenovým (root) certifikátem certifikační autority (vytváří řetězec důvěry).

Intermediate certifikát musí být na serveru nainstalovaný společně se serverovým (listovým) TLS/SSL certifikátem a privátním klíčem, jinak může být uživateli v prohlížeči zobrazeno varování o nedůvěryhodnosti SSL certifikátu.

KEY

Klíč (Key) je základním kamenem v asymetrické kryptografii a u digitálních certifikátů.

Klíče dělíme na dva typy — privátní a veřejný. Dále je můžeme dělit do dalších dvou nejčastějších typů podle šifrovacího klíče, který používají — například RSA a ECC.

Oba klíče (privátní a veřejný) musí být v páru, aby byly funkční. Jinak řečeno, jeden bez druhého nelze použít. Například v případě ztráty privátního klíče nelze na server nainstalovat TLS/SSL certifikát (obsahuje pouze veřejný klíč).

Kořenový certifikát

Kořenový certifikát je ekvivalent pro pojem Root CA certifikát.

OCSP

OCSP (Online Certificate Status Protocol) je internetový protokol sloužící k ověření stavu X.509 certifikátu, zejména zda certifikát nebyl revokován (zneplatněn).

OCSP protokol je definován v RFC 6960 a byl vytvořen jako náhrada za starší CRL (Certificate Revocation List), který příliš nevyhovuje dnešním nárokům.

OCSP komunikace probíhá na bázi dotaz-odpověď přes HTTP, načež serverům provozujícím OCSP se obecně říká OCSP Responder, který zpravidla provozuje certifikační autorita (CA), jenž vystavila X.509 certifikát.

Hlavní výhodou OCSP oproti CRL jsou výrazně nižší nároky na data, protože odpověď OCSP Responderu obsahuje mnohem méně informací.

Adresa OCSP Responderu je uvedena přímo v certifikátu.

Obecně vzato platí, že pokud OCSP Responder v odpovědi neuvede, že je certifikát neplatný, pak je certifikát platný. Způsob integrace však záleží na výrobci konkrétního software (například webového prohlížeče). Pokud se s OCSP nepodaří spojit, a tudíž ověřit, zda certifikát byl či nebyl zneplatněn, může prohlížeč implicitně přístup na webovou stránku zablokovat a zobrazit chybu.

OID

OID je ekvivalent pro pojem Object Identifier.

OV

OV (Organization Validation) je proces ověření žadatele o certifikát (například SSL certifikát) na úrovni ověření společnosti nebo organizace.

SSL certifikáty s OV jsou považovány za důvěryhodnější, protože obsahují ověřené informace o držiteli a mj. i potvrzuje jeho oprávnění používat doménu díky DV ověření, které se provádí společně s OV ověřením.

O SSL certifikát s OV mohou žádat všechny právnické osoby (s.r.o., a.s., k.s. apod.) zapsané v obchodním rejstříku nebo se zvláštním oprávněním, bankovní instituce, státní instituce, úřady a další subjekty.

Object Identifier

Object Identifier (OID) je standardizovaný unikátní identifikátor objektů či parametrů veřejného klíče. OID je reprezentováno čísly oddělenými tečkami.

Příklady:

- OID 2.5.4.3 (commonName) pro název cílového subjektu (například doména, e-mail, organizace, jméno apod.)

- OID 1.3.6.1.5.5.7.3.1 (serverAuth) pro Server Authentication

- OID 1.3.6.1.5.5.7.3.2 (clientAuth) pro Client Authentication

- OID 1.3.6.1.5.5.7.3.3 (codeSigning) pro Code Signing

- OID 1.3.6.1.5.5.7.3.4 (emailProtection) pro E-mail Signing, Encryption, Key Agreement

- OID 1.3.6.1.4.1.311.3.10.3.12 (documentSigning) pro Document Signing

- OID 1.2.840.113583.1.1.5 (authenticDocumentsTrust) pro podpis PDF v produktech společnosti Adobe

Struktura OID je z leva (od kořenu) do prava (listu), viz příklad:

1.3.6.1.5.5.7.3.1 (serverAuth) lze přečíst jako:

iso(1)

↳ org(3)

↳ dod(6)

↳ internet(1)

↳ security(5)

↳ mechanisms(5)

↳ pkix(7)

↳ kp(3)

↳ serverAuth(1)

Příklad SSL/TLS certifikátu s OID pro Server Authentication a Client Authentication:

P12

S pojmem P12 se nejčastěji setkáte mj. na platformě Microsoft Windows ve smyslu souborové přípony .p12 - jedná se o soubor certifikátu ve formátu PKCS#12.

PEM

PEM je formát certifikátu nebo klíče podle standardu x509.

Formát PEM je již léta standardem na většině platforem a všechny certifikáty jsou implicitně vystaveny právě ve formátu PEM. Přesto se například v prostředí Microsoft Windows či JAVA můžete setkat s potřebou provést konverzi do jiného formátu.

Soubor certifikátu ve formátu PEM má nejčastěji příponu .cer, .crt či .pem.

Soubor privátního klíče ve formátu PEM má nejčastěji příponu .key či .pem.

Data certifikátu či privátního klíče jsou zakódována do textové podoby pomocí standardu Base64. Díky tomu můžete s certifikáty pracovat velice jednoduše pomocí kteréhokoliv jednoduchého textového editoru (například Poznámkový blok, nano apod.) a jednoduše s nimi manipulovat — třeba metodou Kopírovat & Vložit.

Jeden soubor může obsahovat jeden konečný certifikát, volitelně i intermediate certifikáty, kořenový (root) certifikát, popř. i privátní klíč.

PFX

S pojmem PFX se nejčastěji setkáte ve smyslu souborové přípony .pfx - jedná se o soubor certifikátu ve formátu PKCS#12.

PKCS#12

PKCS#12 je formát certifikátu, se kterým se nejčastěji setkáte na platformách Microsoft a Java.

Certifikát ve formátu PKCS#12 je uložen v binární podobě, nejčastěji v souboru s příponou .pfx nebo .p12. Jeden soubor může obsahovat pouze konečný certifikát, ale i intermediate certifikát(y), kořenový (root) certifikát, popř. i privátní klíč. Často se proto takovému souboru nazývá "PFX balík".

Protože jsou všechny SSL certifikáty implicitně vystaveny ve formátu PEM, musíte pro práci s nimi na uvedených platformách nejprve provést konverzi z formátu PEM do formátu PKCS#12.

Podpisový algoritmus

Podpisový algoritmus je jednoduše řečeno způsob, kterým se z poskytnutých dat či informací generuje jejich otisk (tzv. hash).

Podstatou hashe je, že ho můžete vypočítat z jakékoliv (a jakkoliv dlouhé) informace. Řekněme, že máte dokument, z něhož pomocí některého podpisového algoritmu vypočítáme hash. Provedeme-li stejný výpočet na stejném dokumentu, získáme vždy stejný hash. Pokud by ale byl v tomto dokumentu pozměněn byť jen jeden znak či slovo, pak hash vypočtený pomocí stejného algoritmu bude jiný. Díky tomu lze ověřovat integritu dat, tedy že nebyly nijak upraveny.

Nejčastěji se setkáte s podpisovými algoritmy MD5, SHA1 a SHA2. První dva jmenované se již nepoužívají, protože již nejsou považovány za dostatečně silné a bezpečené. Například pro ukládání hesel se používají ještě silnější algoritmy a další metody, které defacto znemožňují tyto hashe převést zpět do původní podoby (a tím potenciálnímu útočníkovi uhodnout heslo).

V současnosti se v oblasti digitálních certifikátů nejčastěji používá podpisový algoritmus SHA2 (sha256 nebo sha384).

Příklad hashe textu "SSL certifikát" pomocí různých podpisových algoritmů:

| Původní text: | SSL certifikát |

| MD5 hash: | 37b9cf09fe306f3d9c8cca3e70ecf735 |

| SHA1 hash: | 9ed3741503b06003c7179c2d0ecc3794b1ca6cec |

| SHA2 (sha256) hash: | 990720b313030f0089096f4926795ab261d3f110225d8d030778a20d4ceba9bd |

| SHA2 (sha384) hash: | 71ddcfe0704904113d003c5da26a4255e1e58ac36f68289985da913e25f9b22d1018e5818da75923b5b81664eb09c209 |

Kromě SSL certifikátů na tomto principu fungují i osobní ID certifikáty (pro digitální podpis e-mailů či digitální podpis dokumentů) a Code-Signing certifikáty pro podpis kódu (například aplikací).

Privátní klíč

Privátní (soukromý) klíč je část šifrovacího klíče, který slouží k asymetrickému šifrování informací a identifikaci protistrany.

Jeho protějškem je tzv. veřejný klíč (public key).

Pojem privátní je třeba brát vážně. Privátní klíč je tajný a nesmí se dostat do nepovolaných rukou. Je-li privátní klíč kompromitován (prozrazen), musí být všechny digitální certifikáty vydané na jeho základě zneplatněny umístěním seznamu takových certifikátů v CRL (Certificate Revocation List).

Nejčastěji se setkáte s privátním klíčem v souboru .key, .pem nebo občas i .txt.

Privátní klíče rozlišujeme do dvou základních kategorií podle šifrovacího algoritmu - nejrozšířenějším standardem RSA o délce 2048-bit nebo silnějším (ale zato výrazně kratším) ECC o délce 256-bit.

Privátní klíč se používá k zaručení identity, kterou lze následně ověřit pomocí porovnání s veřejným klíčem.

Prodloužení

Prodloužení (obnova, renew) certifikátu prakticky znamená vystavení nového certifikátu s prodlouženou dobou platnosti.

U víceletého předplatného k certifikátu, který brzy expiruje, není nutné objednávat prodloužení, pakliže předplatné ještě zbývá. V takovém případě stačí provést pouze přegenerování certifikátu.

Předplatné

Dříve bylo možné SSL certifikát vystavit s jednorázovou platností až na několik let.

Protože se vše kolem digitálních certifikátů vyvíjí velmi rychle, objevují se stále nové zranitelnosti, vyžaduje se stále silnější šifrování a rovněž pro častější obměnu privátního klíče se maximální délka platnosti u SSL certifikátů zkrátila.

Abyste i přesto mohli využít výhody nižší ceny jako dříve u víceletých certifikátů, mnohé SSL certifikáty lze zakoupit formou víceletého předplatného.

Víceleté předplatné SSL certifikátů funguje tak, že je certifikát vystaven s nejdelší možnou (přijatelnou) platností a před datem expirace pak není třeba zakoupit prodloužení, ale certifikát stačí přegenerovat (reissue).

Přegenerování

Přegenerováním (reissue) certifikátu je fakticky vystaven nový certifikát, kterým na serveru nahradíte ten původní.

Přegenerování využijete v několika situacích. Mj. v případě ztráty či kompromitace privátního klíče nebo v případě, kdy máte k certifikátu zakoupeno víceleté předplatné, které ještě chcete využít, a stávající certifikát brzy expiruje.

V prvním případě bude vystaven stejný certifikát se stejným datem expirace. V druhém případě bude vystaven stejný certifikát s posunutým datem expirace.

Přegenerování také můžete využít v případě, kdy u multidoménového certifikátu potřebujete změnit některé doplňkové SAN domény (záleží na konkrétním certifikátu).

RSA

RSA (Rivest, Shamir a Adleman dle jmen autorů) je v kryptografii šifrovací algoritmus, který je vhodný jak pro šifrování, tak i podepisování.

Algoritmus RSA je v současnosti nejrozšířenějším. S rostoucí výpočetní kapacitou dnešních (super)počítačů a rozvojem kvantových počítačů je však třeba neustále zvyšovat délku jeho klíče. Minimální délka RSA klíče pro SSL certifikáty je v současnosti 2048-bits a počítá se s přechodem na 3072-bits, resp. 4096-bits.

S rostoucí délkou RSA klíče však rostou i nároky jak na konektivitu (množství přenášených dat), tak i na výpočetní kapacitu.

Proto se stává stále oblíbenějším ECC algoritmus, jehož šifrování s klíčem o délce pouhých 256-bits odpovídá síle RSA klíče o délce 3072-bits.

Root CA

Kořenová certifikační autorita (Root CA) představuje self-signed certifikát, který je zpravidla podepsaný sám sebou, nebo cross-signed certifikát, který je podepsaný sám sebou a zároveň jinou Root CA.

Pokud je daný certifikát kořenové certifikační autority nainstalován v seznamu důvěryhodných CA na daném počítači (v jeho operačním systému nebo třeba v konkrétním webovém prohlížeči), pak jsou i všechny jemu podřízené certifikáty (intermediate certifikáty i konečné digitální certifikáty) považovány za důvěryhodné.

SAN

SAN (Subject Alternative Name) je technologie rozšiřující jeden certifikát o jména dalších subjektů (zpravidla domén či IP adres), na které se vztahuje a které může zabezpečovat.

Narozdíl od wildcard certifikátů, které zabezpečují neomezený počet subdomén pouze na jedné doméně může SAN certifikát zabezpečit více různých domén, které jsou uvedeny v seznamu SAN.

Jedním SSL/TLS certifikátem tak lze díky dodatečným SAN záznamům zabezpečit například domény www.alpiro.cz, alpiro.cz, www.ssls.cz, ssls.cz a autodiscover.alpiro.cz.

Někdy jsou multidoménové SAN certifikáty označovány jako UC (Unified Communication) nebo jako UCC (Unified Communication Certificate)

SGC

SGC (Server Gated Cryptography) je technologie zaručující minimální 128-bit hloubku šifrování i pro zastaralé prohlížeče a systémy podporující pouze 40 a 56-bit šifrování.

Díky SGC je tak možné bezpečně zajistit i šifrování komunikace se staršími prohlížeči, které by si jinak nerozuměly s moderními SSL certifikáty.

Podpora technologie SGC již byla ukončena s ohledem na podporu silného šifrování napříč všemi webovými prohlížeči a operačními systémy.

Pro silnější šifrování můžete zvolit některý z SSL certifikátů podporující ECC klíče namísto standardního RSA klíče.

SHA-1

SHA-1 je podpisový algoritmus. Jedná se o funkci, jejíž výstupem je otisk (tzv. hash) ze vstupních dat.

SHA-2

SHA-2 je podpisový algoritmus. Jedná se o funkci, jejíž výstupem je otisk (tzv. hash) ze vstupních dat.

Podpisový algoritmus SHA-2, se kterým se nejčastěji setkáte v souvislosti s digitálními certifikáty, je typu sha256 či silnější sha384.

SHA-2 nahrazuje starší a slabší podpisový algoritmus SHA-1.

SNI

SNI (Server Name Indication) je technologie rozšiřující možnosti komunikace mezi serverem a klientem pomocí TLS komunikace na základě ověření jména hostitele namísto IP adresy hostitele.

Díky tomu může být na serveru s jedinou IP adresou hostováno více domén s SSL/TLS zabezpečením. Čtěte více o SNI.

SSL

SSL protokol

SSL (Secure Socket Layer) je protokol, který mezi vrstvu transportní (TCP/IP) a vsrtvu aplikační (mj. například HTTP, FTP, IMAP a další) vloží další vrstvu, která poskytuje zabezpečení komunikace šifrováním a umožní autentizaci (ověření totožnosti) komunikujících stran. Výsledkem je pak zabezpečený (šifrovaný) protokol HTTPS, FTPS či IMAPS resp.

Protokol SSL byl nahrazen novějším protokolem TLS.

SSL certifikát

Pro nasazení protokolu SSL (resp. TLS) je zapotřebí digitální certifikát — tj. SSL certifikát, někdy označován jako TLS certifikát.

Self-signed

Self-signed certifikát je doslovně přeloženo jako "certifikát podepsaný sám sebou". Jedná se o certifikáty, které si může snadno vytvořit kdokoliv pomocí celé řady nástrojů dostupných zdarma.

Takové self-signed certifikáty však mají tu zásadní nevýhodu, že nejsou podepsány důvěryhodnou certifikační autoritou, a tudíž se při jejich použití v prohlížeči zobrazí varování o nedůvěryhodném SSL certifikátu a návštěvníci webu jsou tak rychle odrazeni a raději web opustí.

Druhou skupinou self-signed certifikátů jsou kořenové (root) certifikáty certifikačních autorit (CA), které jsou již předinstalované společně s operačním systémem nebo webovým prohlížečem. Všechny konečné certifikáty (respektive intermediate certifikáty) podepsané těmito kořenovými self-signed certifikáty jsou pak automaticky považovány za důvěryhodné.

Server

Server je počítač, který ať už jakožto dedikovaný či virtuální stroj připojený k nějaké síti, provozuje jednu či více služeb.

Nejčastěji se setkáte se servery provozující služby poskytující webový obsah (web server), poštovní služby (mail server), databáze (MySQL, PostgreSQL, Microsoft SQL a další), FTP pro přenos souborů a mnoha dalšími. Jeden server přitom může poskytovat i více služeb najednou.

Protože jsou tyto servery zpravidla připojeny k veřejné síti internet, jsou zároveň tyto služby vystaveny i souvisejícím hrozbám. Jednou z nich je snadná možnost formy "odposlouchávání" a krádeže dat přenášených po síti mezi serverem a uživatelem (klientem). Proto je nutné tyto služby zabezpečit - například pro komunikaci s webovým serverem přejít z nezabezpečeného protokolu HTTP na šifrovaný HTTPS apod. K takovému zabezpečení komunikace slouží SSL certifikáty.

Subdoména

Z všeobecného pohledu je subdoména, například klient.ssls.cz, významově ekvivalentem k "poddoméně" domény vyššího řádu. V tomto případě tedy k doméně ssls.cz.

Z technického hlediska jsou však domény klient.ssls.cz, ssls.cz a www.ssls.cz tři zcela různé domény.

Potřebujete-li zabezpečit všechny tři výše uvedené domény, potřebujete buď multidoménový (SAN) certifikát nebo pro každou doménu samostatný jednodoménový certifikát.

TLS

TLS (Transport Layer Security) je kryptografický protokol, který je nástupcem protokolu SSL.

SSL verze 3.0 se od protokolu TLS verze 1.0 prakticky neliší, až na drobné rozdíly. TLS například narozdíl od SSL protokolu umožňuje začít komunikaci v čistém nešifrovaném formátu a tak nasadit šifrované zabezpečení na servery, které hostují více domén na jedné IP adrese (tzv. VirtualHost). Tyto servery pak díky SNI mohou pomocí TLS zabezpečit komunikaci pro více domén bez nutnosti pro každou vyhradit vlastní veřejnou IP adresu.

TXT

TXT je typ DNS záznamu, který v odpovědi vrací (zpravidla pevně nastavenou) textovou hodnotu.

TXT záznam se mj. často používá i při ověření domény (DV) jako jedna z metod prokázání kontroly nad doménou před vystavením SSL certifikátu.

UC

UC (Unified Communication) je název použitý výrobci softwaru pro rozšíření SAN (tzv. Alt Names či DNS names), například v otázce zabezpečení Exchange Serveru. Význam je zcela stejný k SAN.

Veřejný klíč

Veřejný klíč je protějškem k privátnímu klíči. Jedná se o klíč, který je a může být veřejně dostupný.

Veřejný klíč je například součástí CSR žádosti, konečného certifikátu (například SSL), intermediate certifikátu či kořenového (root) certifikátu.

Veřejným klíčem se šifrují informace, které je následně možné dešifrovat pouze příslušným privátním klíčem, který je s ním v páru.

VirtualHost

Pojen VirtualHost (či Virtual Host) je znám zejména z prostředí webového serveru Apache.

VirtualHost je metoda poskytování služeb (například webového obsahu) na serveru, která umožňuje rozlišovat konkrétní obsah na základě názvu hostitele (internetové domény) namísto IP adresy.

Díky této technologii je možné na serveru s jednou IP adresou tzv. hostovat více domén.

Hledáte návod, jak nainstalovat SSL certifikát na webový server s VirtualHost?Wildcard

Wildcard je označení pro SSL certifikáty platné pro domény s tzv. asteriskem, tedy symbolem * (hvězdičky), který představuje libovolné znaky.

Například certifikát vydaný pro *.alpiro.cz může být použit pro zabezpečení neomezeného počtu domén III. řádu (subdomén) na doméně alpiro.cz, tedy mj. www.alpiro.cz, ssl.alpiro.cz, eshop.alpiro.cz, email.alpiro.cz atd.

Nespornou výhodou je zejména to, že pro zabezpečení komunikace více subdomén postačí jediný certifikát a není nutné pro každou vystavovat vlastní.

Znak * musí být uveden na první pozici (jako první znak) a následovat musí tečkou.

mTLS

mTLS (mutual TLS) je forma vzájemné autentizace mezi dvěma servery, při které obě strany vzájemně prezentují svůj certifikát.

SSL/TLS certifikáty obsahující Extended Key Usage (EKU) jak pro Server Authentication (OID: id-kp-serverAuth), tak i pro Client Authentication (OID: id-kp-clientAuth), mohou vzájemně navázat zabezpečené spojení pomocí mTLS.

SSL/TLS certifikáty vystavené od 15.09.2025 kvůli požadavkům hlavních kořenových programů a webových prohlížečů nesmí obsahovat EKU pro Client Authentication.

Rozdíl mezi TLS a mTLS

TLS

- Klient se připojí k serveru

- Server poskytne svůj SSL/TLS certifikát

- Klient poskytnutý certifikát ověří

- Klient a server komunikují přes šifrované TLS spojení

mTLS

- Klient se připojí k serveru

- Server poskytne svůj SSL/TLS certifikát

- Klient poskytnutý certifikát ověří

- Klient poskytne svůj SSL/TLS certifikát

- Server poskytnutý certifikát ověří

- Server klientovi udělí přístup

- Klient a server komunikují přes šifrované TLS spojení

Šifrovací algoritmus

Šifrovací algoritmus a kryptografie je velice rozsáhlé téma na celé publikace. V tomto článku tedy jen stručně shrneme nejčastější pojmy, se kterými se můžete setkat při práci s SSL certifikáty.

V kryptografii se používají nejčastěji tyto metody šifrování:

- symetrické

- asymetrické

- hybridní

V oblasti digitálních certifikátů potřebujeme alespoň trochu rozumět zejména asymetrickému šifrování.

Asymetrické šifrování je založeno na principu dvou klíčů - jednoho veřejného a jednoho soukromého (privátního, který je tajný).

V asymetrickém šifrování digitální certifikáty nejčastěji pracují s klíči používající algoritmus RSA nebo ECC.